tags : domotique jeedom extérieur DNS

- 0. Le contexte

- 1. Les termes techniques: (la partie chiante xD)

- 2. IP publique, Kesako ?

- 3. Un reverse proxy:

- 4. Les certificats

- 5. Comment accéder de manière sécurisée à votre domotique Jeedom à distance:

- 5.1 Via l'intégration d'un domaine personnalisé et d'une ip dynamique ou fixe (non sécurisé)

- 5.2 Via DNS Jeedom:

- 5.3 Via l'intégration d'un domaine personnalisé et d'un certificat let's encrypt avec une ip dynamique

- 5.4 Via l'intégration d'un domaine personnalisé et d'un certificat let's encrypt avec une ip fixe

- 5.5 Via l'intégration d'un domaine personnalisé et d'un certificat avec une ip dynamique/fixe

- 5.6 Via l'intégration d'un domaine personnalisé, d'un certificat avec une ip fixe et un reverse proxy

- 6. Intégration d'un domaine personnalisé et d'une ip dynamique ou fixe (non sécurisé)

- 7. Intégration d'un domaine personnalisé et d'une ip dynamique ou fixe (non sécurisé)

- 8. Intégration d'un domaine personnalisé, un certificat, une ip fixe et un reverse proxy

- 8.2 Génération d'un certificat

- 9. En conclusion

0. Le contexte

0.1 Pourquoi un accès distant sécurisé est essentiel

Dans l’univers moderne de la domotique, l’accès sécurisé à distance à votre système Jeedom ou Home Assistant ouvre la voie à une gestion souple et efficace de votre environnement domestique connecté. Bien implantée, cette fonctionnalité offre une flexibilité accrue, permettant à l’utilisateur de contrôler ses dispositifs intelligents depuis n’importe quel endroit.

Découvrez ci-dessous pourquoi l’accès sécurisé à distance est crucial et les différentes méthodes pour le mettre en place.

0.1.1 Gestion à distance:

Lors de vos déplacements professionnels ou de vos vacances, l’accès à distance vous permet de surveiller et de commander votre domotiques de n’importe où dans le monde. Ajustez la température, contrôlez l’éclairage, et assurez la sécurité de votre domicile, offrant une tranquillité d’esprit totale.

0.1.2 Réactivité instantanée:

En cas d’événements imprévus comme des fuites d’eau ou des intrusions, l’accès à distance de votre Jeedom ou votre HA, vous permet d’intervenir immédiatement. Recevez des alertes en temps réel et prenez des mesures appropriées pour minimiser les risques et les dommages.

0.1.3 Economie d’énergie:

Une gestion judicieuse de l’accès à distance peut entraîner des économies d’énergie considérables. Surveillez et ajustez la consommation énergétique de vos appareils, même lorsque vous n’êtes pas chez vous, optimisant ainsi l’efficacité énergétique de votre domicile.

0.1.4 Facilité d’entretien:

Pour les utilisateurs expérimentés dans l’environnement Jeedom ou HA, l’accès à distance simplifie la maintenance et la mise à jour du système. Effectuez des modifications, ajoutez de nouveaux dispositifs, et résolvez des problèmes potentiels sans être physiquement présent.

0.1.5 Connectivité continue:

L’accès à distance assure une connectivité ininterrompue avec votre système domotique. Vous n’êtes pas limité par la distance physique, ayant la liberté de gérer votre domicile intelligent où que vous soyez.

Il est crucial de souligner que tout accès à distance doit être mis en place de manière sécurisée. L’utilisation de protocoles de sécurité robustes et de connexions chiffrées garantit la protection de votre domotique et de vos données et la confidentialité de votre système contre les menaces potentielles.

1. Les termes techniques: (la partie chiante xD)

1.1 Un nom de dolmen, heu domaine

Un nom de domaine est utilisée pour identifier de manière unique une ressource sur Internet. Il sert de label convivial pour représenter une adresse IP associée à un serveur ou à un service spécifique. Les noms de domaine facilitent la navigation sur le Web en remplaçant les adresses IP complexes par des expressions plus mémorables.

Exemple : Prenons l’exemple du nom de domaine « www.example.com« .

- www : Il s’agit du sous-domaine. Il est souvent utilisé pour indiquer que la ressource est accessible via le protocole HTTP (HyperText Transfer Protocol).

- example : C’est le nom de domaine de niveau supérieur (ou domaine de deuxième niveau). Il est généralement choisi pour représenter le nom de l’entreprise, de l’organisation ou du service.

- com : Il s’agit de l’extension de domaine de premier niveau (TLD, Top-Level Domain). Dans cet exemple, « com » est une extension générique couramment utilisée pour des sites commerciaux.

Ainsi, « www.example.com » est un exemple de nom de domaine complet. Lorsqu’un utilisateur tape ce nom de domaine dans un navigateur, le système de noms de domaine (DNS) le traduit en une adresse IP spécifique à laquelle le serveur correspondant est accessible sur Internet. Cela permet aux utilisateurs d’accéder à un site Web sans avoir à mémoriser l’adresse IP publique associée.

1.2 Les DNS

Le DNS, ou « Domain Name System » en anglais, traduit en français par « Système de Noms de Domaine », représente un protocole réseau fondamental. Il assure la traduction des noms de domaine conviviaux que nous utilisons pour accéder aux sites web en adresses IP numériques utilisées par les serveurs.

1.2.1 Fonctionnement du DNS :

Lorsque vous saisissez un nom de domaine dans la barre d’adresse de votre navigateur pour accéder à un site (par exemple, www.exemple.com), votre ordinateur ne comprend pas directement ce nom. Il initie une requête DNS vers un serveur DNS pour obtenir l’adresse IP associée au nom de domaine saisi.

- Requête DNS : Votre ordinateur envoie une requête DNS au serveur DNS pour obtenir l’adresse IP correspondant au nom de domaine.

- Résolution DNS : Le serveur DNS, base de données distribuée sur Internet, recherche l’adresse IP associée dans sa base de données.

- Réponse au client : Le serveur DNS renvoie l’adresse IP à l’ordinateur client.

- Accès au site web : L’ordinateur utilise cette adresse IP pour établir une connexion avec le serveur web, permettant l’accès au site.

1.2.2 Rôle du DNS :

Le DNS joue un rôle crucial en facilitant la navigation Internet, permettant l’utilisation de noms de domaine conviviaux plutôt que de se souvenir des adresses IP numériques associées à chaque site. Il simplifie ce processus en traduisant automatiquement les noms de domaine en adresses IP, rendant l’accès aux ressources en ligne plus convivial.

1.2.3 Éléments clés du DNS :

- Enregistrements DNS : Des enregistrements spécifiques (A, AAAA, MX, CNAME, etc.) associent un nom de domaine à une adresse IP.

- Serveurs DNS : Répartis mondialement, ils stockent des informations sur les correspondances entre noms de domaine et adresses IP.

- Hiérarchie DNS : Suivant une hiérarchie, avec des domaines de niveau supérieur (TLD) comme « .com », « .org », et des domaines de niveau inférieur (Second-Level Domain) comme « exemple » dans « www.exemple.com« .

En synthèse, le DNS demeure un élément vital d’Internet, facilitant l’accès aux ressources en traduisant les noms de domaine en adresses IP. Cette simplification améliore l’expérience utilisateur en utilisant des noms de domaine mémorables.

2. IP publique, Kesako ?

Une adresse IP publique est une adresse unique assignée à un dispositif connecté à un réseau, qui est accessible depuis Internet. Contrairement aux adresses IP privées, qui sont utilisées à l’intérieur d’un réseau local pour identifier des appareils individuels, une adresse IP publique est utilisée pour identifier un périphérique sur l’Internet mondial.

Caractéristiques clés d’une adresse IP publique :

- Unicité : Chaque dispositif connecté à Internet possède une adresse IP publique unique, cruciale pour assurer l’identification distincte de chaque appareil à l’échelle du réseau mondial.

- Accessibilité : Les adresses IP publiques permettent aux dispositifs d’être accessibles depuis n’importe quel point d’Internet. Cette fonctionnalité est essentielle pour les serveurs web, les routeurs, les caméras de sécurité, et d’autres équipements nécessitant une accessibilité depuis l’extérieur d’un réseau local.

- Attribution par les FAI : Les fournisseurs d’accès Internet (FAI) attribuent des adresses IP publiques à leurs abonnés. Ces adresses peuvent être dynamiques, changeant périodiquement, ou statiques, demeurant constamment associées à un abonné.

- Routage Internet : Les adresses IP publiques sont utilisées dans les échanges de données sur Internet. Lorsqu’un périphérique envoie des données à une adresse IP publique, les routeurs Internet utilisent cette adresse pour diriger les données vers le destinataire approprié.

- Protocoles Internet : Les protocoles Internet tels que TCP/IP sont conçus pour fonctionner avec des adresses IP publiques, permettant ainsi l’acheminement efficace des données entre les différents réseaux connectés à Internet.

- Serveurs et hôtes accessibles : Les serveurs web, les serveurs de messagerie, les caméras de surveillance, et d’autres dispositifs nécessitant une accessibilité depuis Internet sont généralement associés à une adresse IP publique.

Avec l’épuisement des adresses IPv4, il est crucial de souligner que l’adoption croissante d’IPv6, offrant un espace d’adressage considérablement étendu, résout ce problème en fournissant un nombre pratiquement illimité d’adresses IP pour soutenir la croissance continue d’Internet.

2.1 IP publique dynamique ou fixe?

2.1.1 IP publique dynamique :

- Changement fréquent : Une adresse IP publique dynamique peut changer périodiquement. Chaque fois que le périphérique se connecte au réseau, le fournisseur d’accès Internet (FAI) peut lui attribuer une nouvelle adresse IP.

- Attribution automatique : L’attribution de l’adresse IP dynamique est généralement automatique et gérée par le FAI. L’utilisateur n’a pas besoin d’intervenir pour configurer l’adresse IP.

- Coût : Les adresses IP dynamiques sont souvent moins chères car elles permettent aux FAI de partager un pool d’adresses entre plusieurs abonnés, les attribuant au besoin.

- Utilisation courante pour les utilisateurs résidentiels : Les utilisateurs résidentiels, en particulier, se voient généralement attribuer des adresses IP dynamiques. Cela convient pour la plupart des besoins, tels que la navigation sur Internet et l’utilisation d’applications courantes.

2.1.2 IP publique fixe :

- Stabilité inaltérable : Une adresse IP publique fixe demeure constante, indépendamment des connexions et déconnexions du périphérique. Cette stabilité assure une présence en ligne continue, fondamentale pour des services nécessitant une accessibilité constante.

- Configuration manuelle pour une fiabilité assurée : L’attribution d’une adresse IP fixe nécessite une configuration manuelle, réalisable par l’utilisateur ou par le FAI sur demande. Cette démarche méticuleuse garantit une fiabilité inchangée après configuration.

- Avantages clés pour l’hébergement de services : Les adresses IP fixes se distinguent en étant le choix privilégié pour héberger des services en ligne, tels que des serveurs web, des serveurs de messagerie, ou d’autres applications requérant une accessibilité constante. Cette constance assure une expérience utilisateur fiable.

- Coût supplémentaire pour une excellence constante : Bien que l’obtention d’une adresse IP publique fixe puisse entraîner des coûts supplémentaires par rapport aux adresses IP dynamiques, cela résulte souvent de la nécessité d’une allocation spéciale par le FAI. Ces coûts supplémentaires garantissent cependant une excellence constante en termes de stabilité et d’accessibilité.

- Sécurité accentuée et accès simplifié : Les adresses IP fixes simplifient l’accès à distance à des services hébergés, éliminant la nécessité de suivre les changements d’adresse. Cette praticité va de pair avec une sécurité renforcée, car les dispositifs sont aisément identifiables.

Conseil prudent : Pour profiter des avantages d’une adresse IP fixe, vérifiez auprès de votre fournisseur d’accès Internet (FAI) s’il propose cette option. Certains FAI proposent des adresses IP fixes moyennant des frais supplémentaires, assurant ainsi une stabilité d’adressage pour répondre à des besoins spécifiques, notamment l’hébergement de services accessibles depuis l’extérieur. Optez pour la constance et la sécurité avec une adresse IP publique fixe, un choix avisé pour un environnement en ligne fiable et performant.

3. Un reverse proxy:

Un reverse proxy est un serveur qui agit en tant qu’intermédiaire entre les clients et les serveurs en aval (back-end). Contrairement à un proxy classique qui gère le trafic sortant des clients, un reverse proxy gère le trafic entrant des clients vers plusieurs serveurs en aval. Il agit comme une passerelle qui reçoit les demandes des clients et les transmet aux serveurs appropriés, puis renvoie les réponses des serveurs aux clients.

Fonctionnalités clés d’un reverse proxy :

- Répartition de charge : Un reverse proxy peut répartir équitablement la charge entre plusieurs serveurs en aval pour améliorer la performance, la disponibilité et la résilience.

- Gestion des connexions : Il peut gérer la gestion des connexions et optimiser les performances en maintenant des connexions persistantes avec les serveurs en aval.

- Caching : Certains reverse proxies offrent des fonctionnalités de mise en cache pour stocker temporairement les réponses des serveurs en aval, réduisant ainsi le temps de réponse pour les requêtes récurrentes.

- Sécurité : Un reverse proxy peut agir comme une couche de sécurité en masquant les détails des serveurs en aval et en offrant des fonctionnalités de sécurité telles que la gestion des certificats SSL/TLS et la protection contre les attaques par déni de service.

- Gestion des URL : Il peut effectuer la gestion des URL, permettant la redirection, la réécriture d’URL, et d’autres manipulations pour rationaliser l’expérience utilisateur.

4. Les certificats

Un certificat est un document numérique émis par une autorité de certification (CA, Certificate Authority) qui atteste de l’authenticité de l’entité à laquelle le certificat est associé. Les certificats sont largement utilisés dans le domaine de la sécurité informatique pour garantir l’identité des parties communicantes et sécuriser les communications sur Internet.

Un certificat assure une connexion sécurisée entre un client (comme votre ordinateur) et un serveur distant (par exemple, Google). Cette sécurité est établie en cryptant le flux d’informations entre les deux, ce qui signifie que toute communication est rendue illisible pour toute personne mal intentionnée intermédiaire, prévenant ainsi les tentatives d’interception de données à des fins malveillantes, telles que l’attaque de type « man-in-the-middle ».

5. Comment accéder de manière sécurisée à votre domotique Jeedom à distance:

5.1 Via l’intégration d’un domaine personnalisé et d’une ip dynamique ou fixe (non sécurisé)

Cette méthode est simple mais moins sécurisée car elle utilise le port 80 (HTTP) au lieu du port 443 (HTTPS). Elle implique l’enregistrement d’un domaine personnalisé, le redirigeant vers une adresse IP dynamique ou fixe. Cependant, les communications ne sont pas chiffrées, ce qui peut rendre les données vulnérables aux interceptions.

5.2 Via DNS Jeedom:

Cette approche exploite le DNS Jeedom en suivant le guide détaillé de Loic disponible à l’adresse suivante : lien vers le guide. Suivez les étapes minutieusement détaillées pour configurer un accès sécurisé en utilisant cette solution conviviale et accessible.

5.3 Via l’intégration d’un domaine personnalisé et d’un certificat let’s encrypt avec une ip dynamique

Cette méthode implique l’enregistrement d’un domaine personnalisé et l’obtention d’un certificat Let’s Encrypt pour sécuriser les communications. L’IP dynamique est associée au domaine via un service de mise à jour DNS dynamique. Cette approche assure la sécurité des données en chiffrant les communications avec le protocole HTTPS, même en cas d’IP dynamique.

5.4 Via l’intégration d’un domaine personnalisé et d’un certificat let’s encrypt avec une ip fixe

Dans cette méthode, un domaine personnalisé est associé à une adresse IP fixe pour permettre un accès constant depuis l’extérieur. Un certificat Let’s Encrypt est utilisé pour sécuriser les communications, assurant ainsi un échange de données chiffré via le protocole HTTPS. Cette approche offre une sécurité accrue tout en maintenant une accessibilité constante grâce à l’IP fixe.

5.5 Via l’intégration d’un domaine personnalisé et d’un certificat avec une ip dynamique/fixe

Cette méthode permet d’associer un domaine personnalisé à une adresse IP, qu’elle soit dynamique ou fixe, pour permettre un accès à distance à la domotique. Un certificat SSL est ensuite intégré pour sécuriser les communications, assurant ainsi un échange de données chiffré. Cette approche offre une accessibilité constante depuis l’extérieur tout en garantissant la confidentialité des échanges grâce au certificat SSL.

5.6 Via l’intégration d’un domaine personnalisé, d’un certificat avec une ip fixe et un reverse proxy

Cette méthode combine l’utilisation d’un domaine personnalisé, d’un certificat SSL et d’une IP fixe, avec l’ajout d’un reverse proxy pour renforcer la sécurité et la flexibilité de l’accès à distance à la domotique. Le reverse proxy agit comme un intermédiaire entre l’utilisateur et le serveur domotique, permettant une gestion fine des requêtes et offrant une couche supplémentaire de sécurité. L’intégration d’un certificat SSL garantit le chiffrement des communications, assurant ainsi la confidentialité des échanges. Cette approche offre une solution robuste et sécurisée pour accéder à la domotique depuis l’extérieur.

6. Intégration d’un domaine personnalisé et d’une ip dynamique ou fixe (non sécurisé)

Nous allons donc partir sur une installation standard, à savoir, une box internet avec aucune connaissance sur notre offre, un besoin d’accès externe et n’ayant pas de domaine personnalisé.

Nous allons donc avoir besoin de:

– le plugin Dyndns

– un compte sur le duckdns

– un accès sur la box opérateur

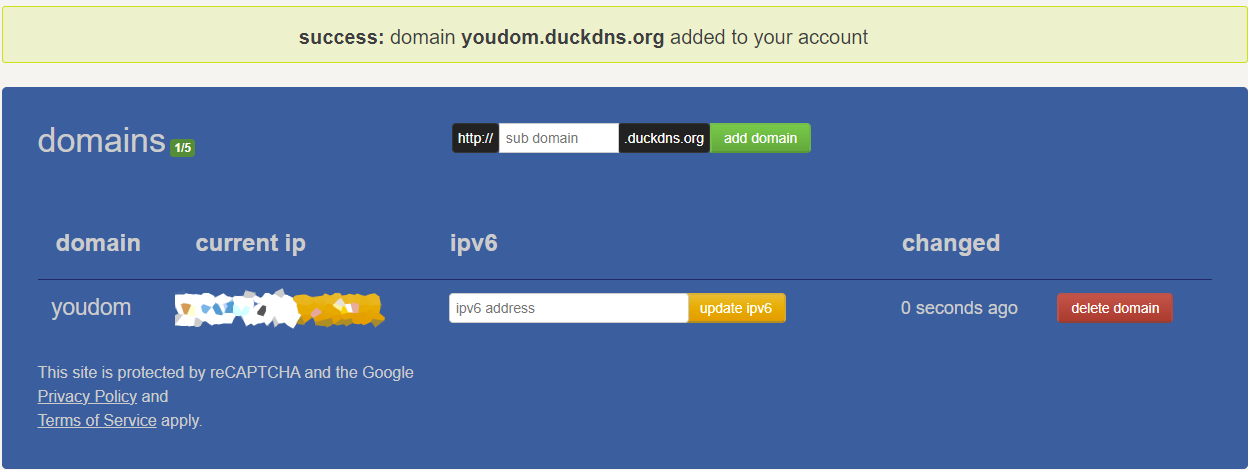

6.1 DuckDns

Nous allons donc nous rendre sur le site https://www.duckdns.org/index.jsp et créer un compte

L’authentification est possible avec un compte Gmail/autres

Une fois authentifié, nous serons sur une page d’accueil qui donne quelques informations comme le nom du compte, le type de compte et le token

Nous allons ensuite générer un nouveau sous domaine avec l’extension .duckdns.org et cliquer sur add domain

Nous aurons l’information que le sous domaine est ajouté et aussi l’ip qui sera renseigner sous current IP

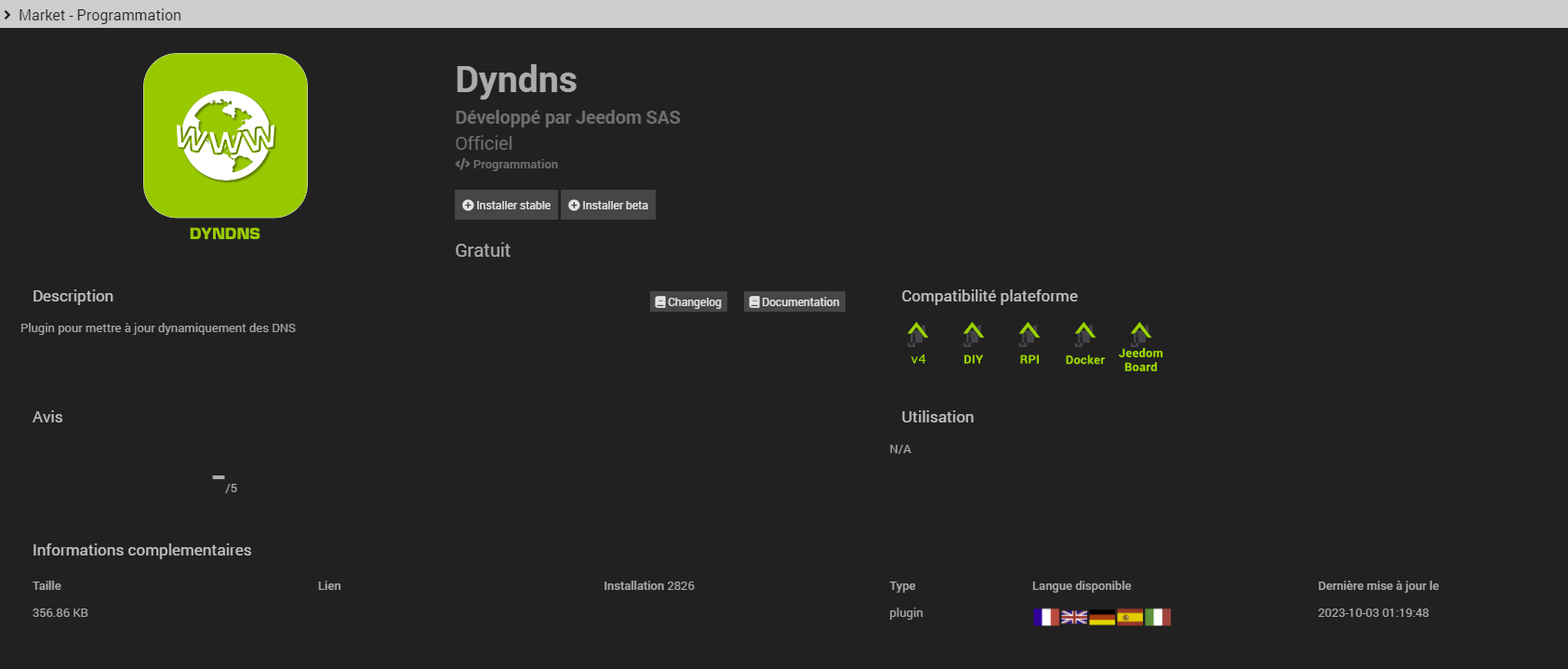

6.2 Dyndns et Jeedom

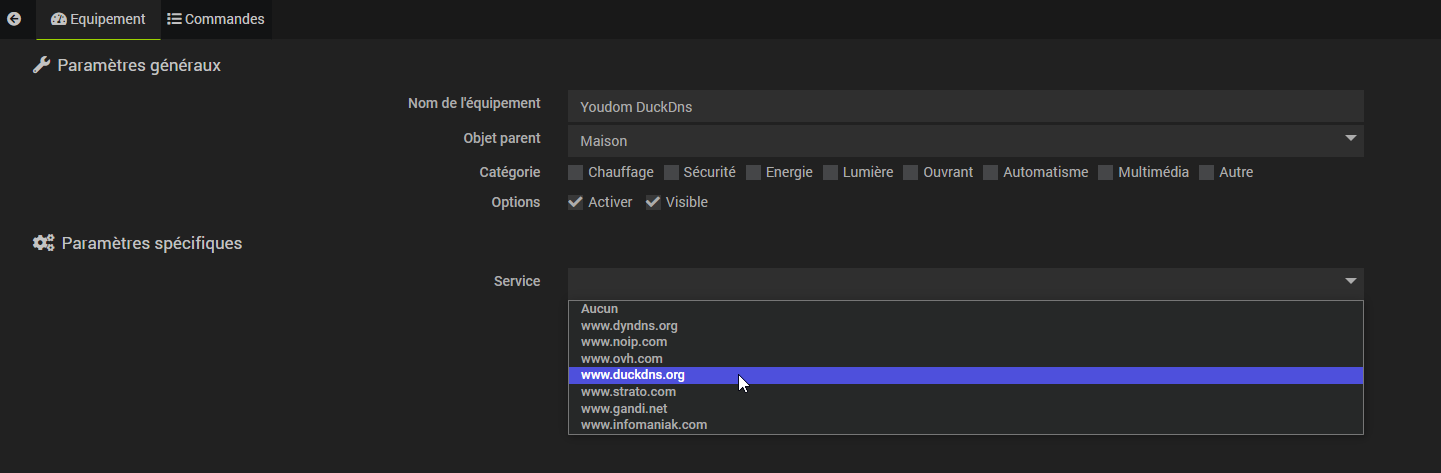

Dans jeedom, nous allons devoir ajouter le plugin dyndns pour un accès distant

Une fois installer il faudra le lancer et l’activer. La configuration ce fera dans le plugin directement

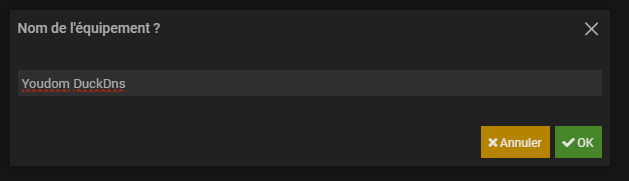

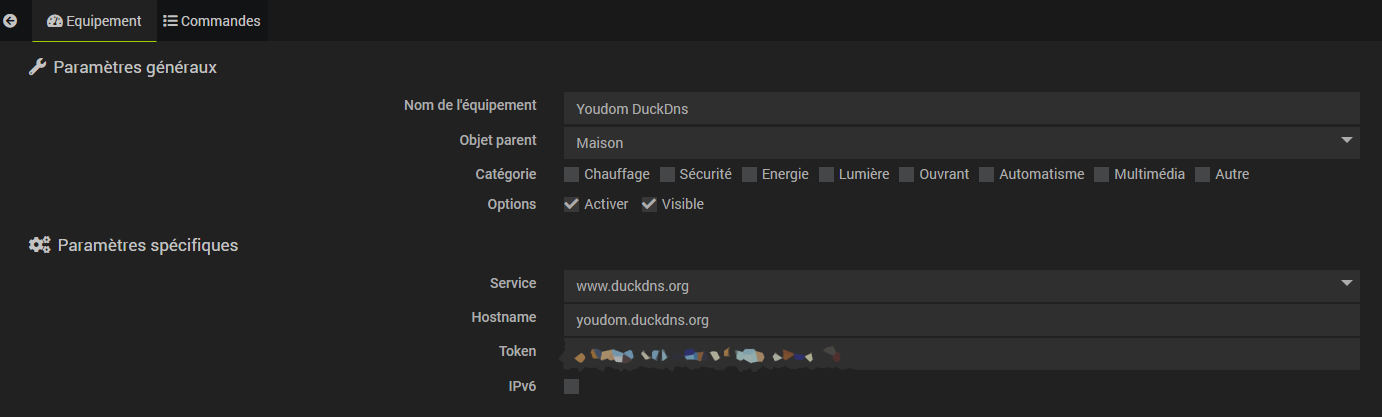

On ajoute un équipement et on lui donne un nom

Il faudra ensuite renseigner les informations que nous avons dans duckdns, il faudra pour cela dans les fournisseurs bien choisir ce dernier.

Vous pouvez voir dans la liste qu’il en existe plusieurs, il n’y a pas que duckdns

Choix du service fait, il faudra renseigner les informations du hostname (sous domaine) et le token qui sont renseigné sur l’interface web DuckDns et sauvegarder

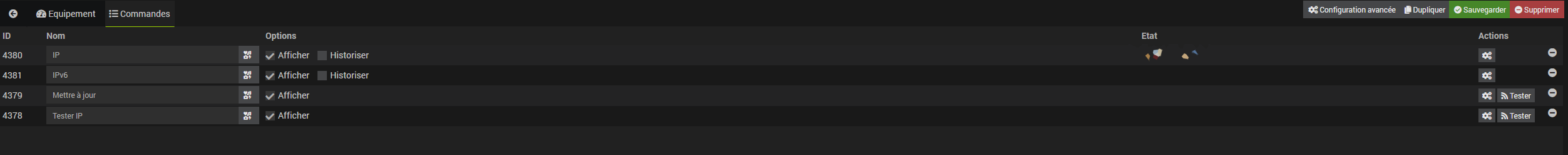

On peut voir dans l’onglet commande les informations qui remontent !

Voici les notes qui sont sur la doc officielle Jeedom: https://doc.jeedom.com/fr_FR/plugins/programming/dyndns/

Note

Jeedom va vérifier toute les 15 minutes l’ip externe, si celle-ci a changé alors le DNS sera mise à jour

Important

Le plugin fournit une commande pour forcer la mise à jour. Attention à ne pas en abuser car vous pouvez être banni temporairement du service de DNS

Note

Si vous utilisez OVH, attention le nom d’utilisateur est de la forme mondomaine.com-identificant alors que le domaine est bien sous la forme mon-dynHost.mmondomaine.com

IPv6

Vous devez avoir configuré dans votre Service une entrée DNS de type AAAA pour votre Hostname. Tous les Service ne supportent pas ou ne fournissent pas les informations pour IPv6.

Après cette épisode de configuration, il faudra faire la redirection du port 80 de votre box FAI vers votre box/vm jeedom : Redirection du port 80

6.3 DynDns et Home assistant

De même dans l’environnement home assistant, nous pouvons mettre en place le plugin DuckDns

Pour cela la il faudra configurer cela dans le fichier configuration.yaml

https://www.home-assistant.io/integrations/duckdns

# Example configuration.yaml entry

duckdns:

domain: YOUR_SUBDOMAIN

access_token: YOUR_ACCESS_TOKEN6.4 Domaine personnalisé

Il sera possible aussi via certains registrar, personnalisé son domaine, effectivement, certains fournisseurs de domaines proposent la possibilité de mettre en place des enregistrements Dyndns, vous en trouverais quelques un directement sur le plugin dydns (NoIp, Ovh, infomaniak, etc.)

Il faudra donc en faire la configuration, certainement semblable a duckdns

En voici un exemple pour OVH: https://help.ovhcloud.com/csm/fr-dns-dynhost?id=kb_article_view&sysparm_article=KB0051644

6.5 Redirection du port 80 vers Jeedom ou HA

Nous allons maintenant aborder la redirection des ports sur notre box FAI. Je ne peux pas détailler la configuration exacte pour chaque FAI, mais les interfaces sont généralement similaires en termes de fonctionnalités.

Pour commencer, vous devez accéder à l’interface de votre box Internet. Pour trouver son adresse IP, sur votre ordinateur, allez dans Démarrer, exécutez, puis tapez CMD et appuyez sur Entrée. Une fois l’invite de commande ouverte, tapez ipconfig /all et l’information sera répertoriée sous le nom de « Passerelle par défaut ». Cette adresse est souvent de la forme 192.168.xx.yy.

Une fois sur votre box, recherchez l’onglet ou l’option de redirection ou de gestion des ports. Vous devrez rediriger le port 80 vers votre box Jeedom. Le port 80 est nécessaire pour la génération du certificat SSL.

Il faudra aussi connaitre l’ip de sa box domotique pour la redirection

6.6 Configuration coté Jeedom de l’accès

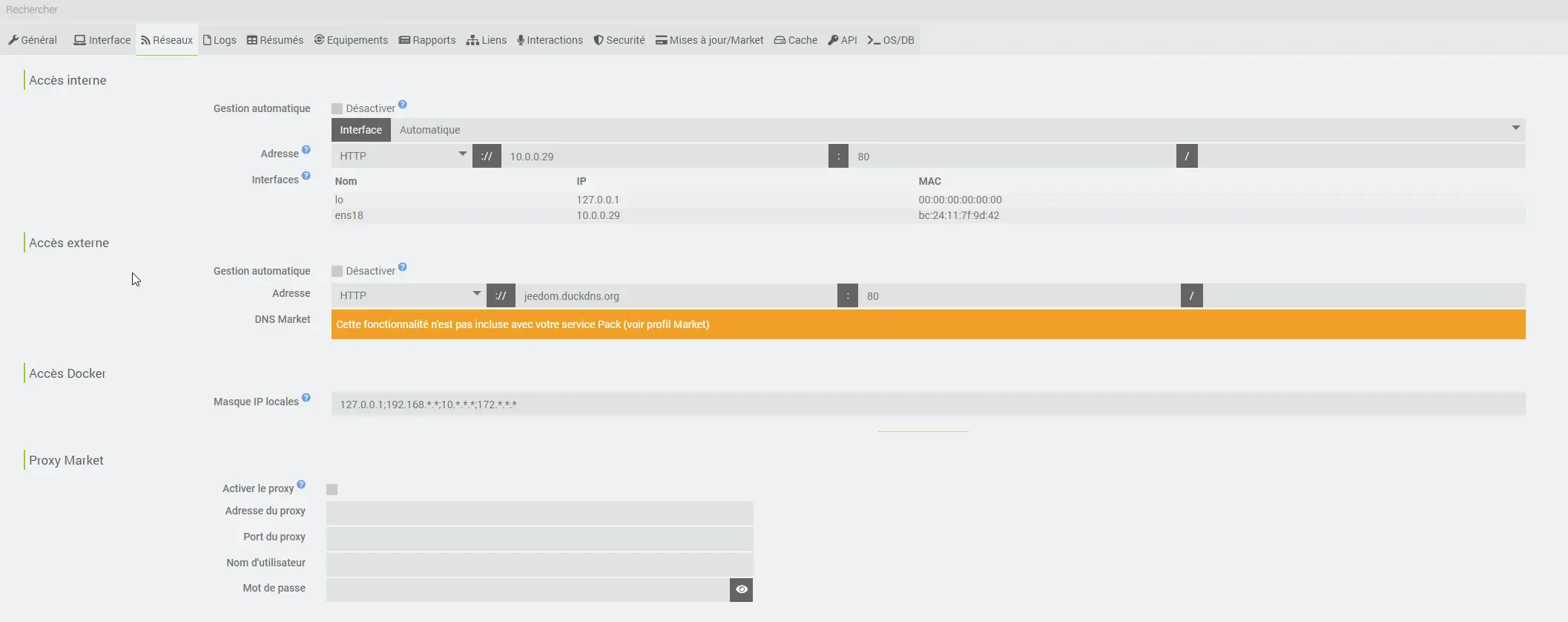

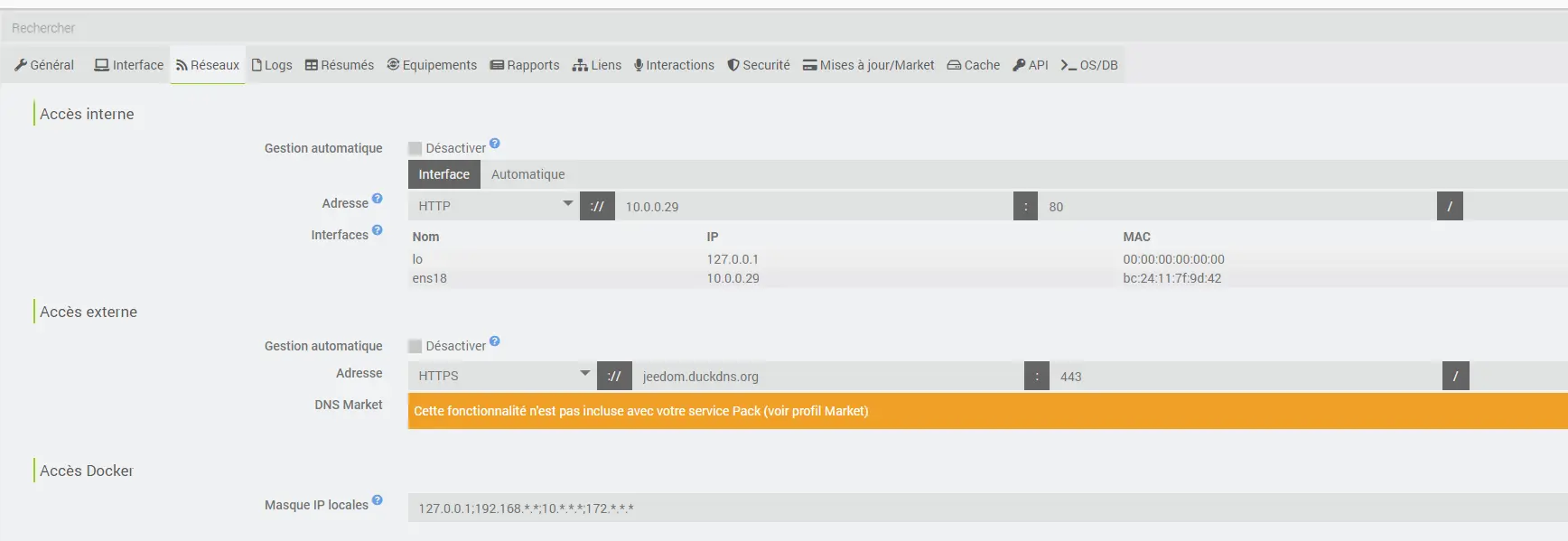

Nous allons passer sur l’interface web de gestion de Jeedom pour en faire la configuration, dans réglages, système, configuration

dans l’onglet Réseaux il faudra configuré l’accès externe.

Si vous avez un domaine personnalisé, il faudra faire l’enregistrement en ce sens

7. Intégration d’un domaine personnalisé et d’une ip dynamique ou fixe (non sécurisé)

Il faudra donc pour cette action faire les étapes précédentes à savoir:

– Configurer DuckDns ou votre propre domaine

– Configurer DynDns

– Faire la demande d’un certificat

– Configuré l’accès externe en https

– Rediriger le port 443

7.1 Demande et mise en place d’un certificat

Pour cette partie, il faudra aller ce connecter en SSH sur votre box domotique et lancer une suite de commande:

Les lignes avec les # sont des commentaires, copier/coller chaque ligne une après l’autre

# Mise à jour de votre debian

sudo apt update

# Installation de snapd

sudo apt install snapd

# installation de snap

sudo snap install core

sudo snap refresh core

# installez certbot avec la commande

sudo snap install --classic certbot

# Préparez l’exécution de la commande certbot avec la commande

sudo ln -s /snap/bin/certbot /usr/bin/certbot

# Tout est prêt, lancer les commandes.

sudo certbot --apache

sudo certbot certonly --webroot

# La procédure demande alors une adresse Mail qui sera notifiée pour le renouvellement du certificat.

PrenomNom@gmail.com

# Ensuite il faudra valider les conditions par

Y

# Question concernant l'autorisation de partage de l'adresse mail avec la fondation

N

# Enfin il est demandé le nom de domaine (renseigné plus haut dans duckdns)

youdom.duckdns.org

# Dernière information, emplacement du répertoire web

/var/www/htmlPatientez quelques secondes et voila votre certificat est activé

7.2 Configuration coté Jeedom de l’accès

Nous allons passer sur l’interface web de gestion de Jeedom pour en faire la configuration, dans réglages, système, configuration

dans l’onglet Réseaux il faudra configuré l’accès externe

7.3 Redirection du port 443 vers Jeedom ou HA

Pareil que pour le port 80 il faudra faire la redirection du port 443

Une fois la configuration faite, vous pourrez faire un test en 4G par exemple sur votre lien web et voir si le certificat remonte bien

8. Intégration d’un domaine personnalisé, un certificat, une ip fixe et un reverse proxy

Et si on partait vers un bon gros délire, à savoir, faire le pro dans notre installation 🙂

Pour cela il faudra donc:

– Avoir un domaine

– Générer un certificat de votre domaine

– Avoir une IP fixe

– Avoir un reverse proxy

8.1 Le nom de domaine

Donc nous allons donc dans un premier temps faire l’enregistrement d’un champ A sur notre domaine: Il faudra donc faire un nouvelle enregistrement A et renseigné l’ip publique

Pour cela vous pouvez directement aller sur https://www.mon-ip.com/info-adresse-ip.php ou directement sur votre box FAI

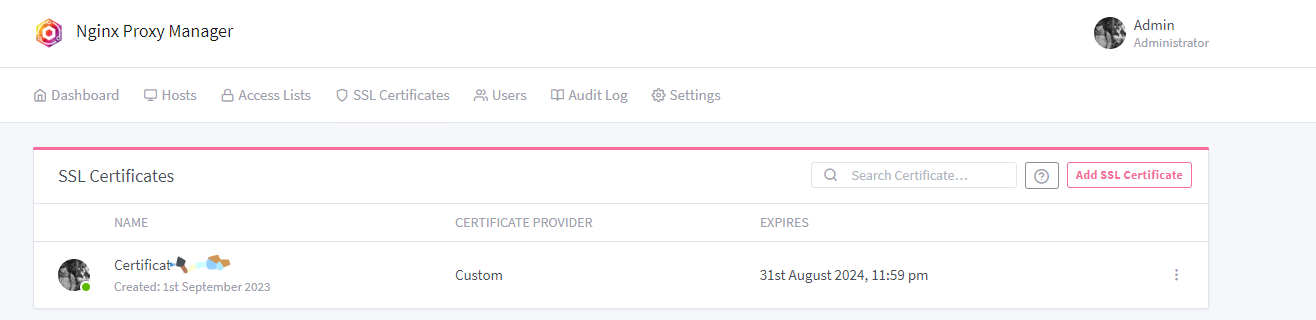

8.2 Génération d’un certificat

Chez certains registrar il est possible d’avoir un certificat gratuitement ou en acheté un en plus.

Il faudra donc en faire la demande, préférer un certificat « wildcard » pour avoir la possibilité de mettre d’autres services en place.

Encore une fois, en fonction du registrar, la demande est plus ou moins du même type, voici la procédure par exemple chez OVH

8.3 Le reverse proxy

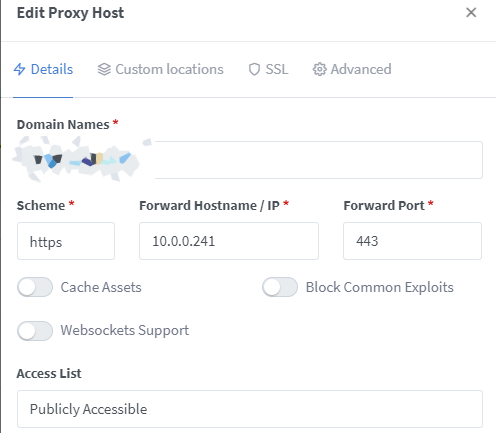

Dans le cadre d’une mise en place d’un reverse proxy, je suis partie sur la solution Nginx Proxy Manager, via un container. L’avantage de la mise en place d’un reverse proxy est que nous pouvons mettre en place plusieurs services sur votre informatique interne (gestion de mot de passe, domotique, cloud privé, etc.)

Nous allons donc importer le certificat sur NPM

On va configurer ensuite la redirection en ajoutant un host

Et on force le SSL (connexion sécurisé)

Encore une fois, il s’agit d’une mise en place qui peut paraitre lourde, mais pas mal de personne recherchant un peu de souplesse et voulant découvrir de nouvelle technologie partent sur des environnements virtuels de type proxmox.

Il est donc très facile a travers proxmox mettre en place des solutions dockers, pour rappel, il existe pas mal de script « ready to run » sur le Git tteck : https://tteck.github.io/Proxmox/

9. En conclusion

En conclusion, voilà, c’est fini ! Plus sérieusement, l’accès à votre domotique depuis l’extérieur peut offrir une facilité de gestion, de contrôle, etc. Cet article ne sera pas LA référence, pour la simple et bonne raison que selon votre environnement, votre configuration, vos besoins, votre budget, il existe des dizaines de solutions. Par exemple, certains NAS publics fournissent ces options via des services, plugins ou Docker sans surcoût !

Donc, encore une fois, faites au mieux pour vous et surtout, ne cherchez pas la complexité, parfois, les solutions sont juste devant nos yeux !

Un doute ? Une question ? N’hésitez pas à venir nous poser les questions 🙂

Have fun !

La suite aux prochains épisodes !

Jonathan